近日,科技新聞界傳來新警報,知名技術媒體bleepingcomputer于3月17日披露了一項重大安全威脅。據悉,微軟安全研究團隊已識別出一種名為StilachiRAT的新型遠程訪問木馬(RAT),此惡意軟件憑借高超的技術手段,在逃避安全檢測、保持長期潛伏及竊取敏感信息方面展現出了強大的能力。

據bleepingcomputer詳細分析,StilachiRAT通過名為WWStartupCtrl64.dll的模塊,專門瞄準了包括Coinbase、metamask等在內的20種加密貨幣錢包擴展,企圖竊取用戶的數字資產信息。這一行為無疑對數字貨幣用戶構成了嚴重威脅。

該木馬還具備更為廣泛的信息竊取能力。它能夠提取Chrome瀏覽器中保存的登錄憑證,監控剪貼板中的密碼和加密貨幣密鑰,記錄系統的硬件信息以及活躍的遠程桌面協議(RDP)會話。這些行為無疑進一步加劇了其潛在的危險性。

更為引人注目的是,StilachiRAT還會收集目標系統的攝像頭狀態、GUI應用程序的運行情況,從而構建出詳盡的系統畫像,以便鎖定高價值的攻擊目標。通過克隆用戶的安全令牌,該木馬能夠偽裝成合法用戶登錄系統,甚至突破RDP服務器的管理員會話限制,在受害網絡中實現橫向滲透。

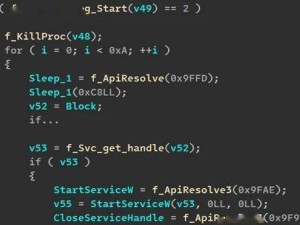

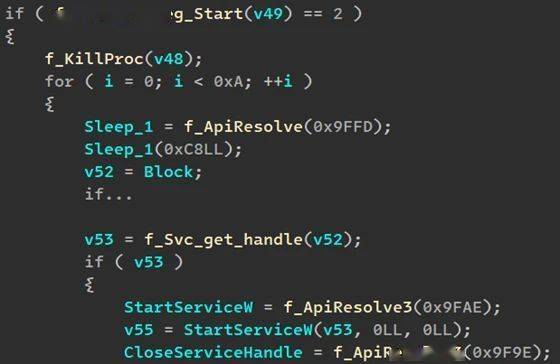

在部署方式上,StilachiRAT通常以獨立進程或Windows服務的形式存在,并綁定到Windows服務控制管理器(SCM)以實現持久化。為了確保其不被輕易清除,該木馬還利用“看門狗線程”持續監控自身進程,一旦檢測到被終止,便會立即重建。