近日,網(wǎng)絡(luò)安全領(lǐng)域迎來(lái)了一次引人深思的演示,網(wǎng)絡(luò)安全專(zhuān)家Andrey Konovalov在POC 2024活動(dòng)中,公開(kāi)了一項(xiàng)名為L(zhǎng)ights Out的概念驗(yàn)證程序。該程序通過(guò)更新固件的方式,能夠在用戶毫不知情的情況下,關(guān)閉筆記本電腦上的LED指示燈,從而悄無(wú)聲息地進(jìn)行攝錄像操作。

Konovalov不僅在POC 2024活動(dòng)中進(jìn)行了演示,還在Github上分享了Lights Out的源代碼。這一源代碼展示了如何在不直接物理接觸筆記本的情況下,通過(guò)軟件手段控制ThinkPad X230型號(hào)筆記本電腦上的網(wǎng)絡(luò)攝像頭LED燈狀態(tài)。這意味著,即便用戶認(rèn)為攝像頭已關(guān)閉,實(shí)際上它仍可能在運(yùn)作。

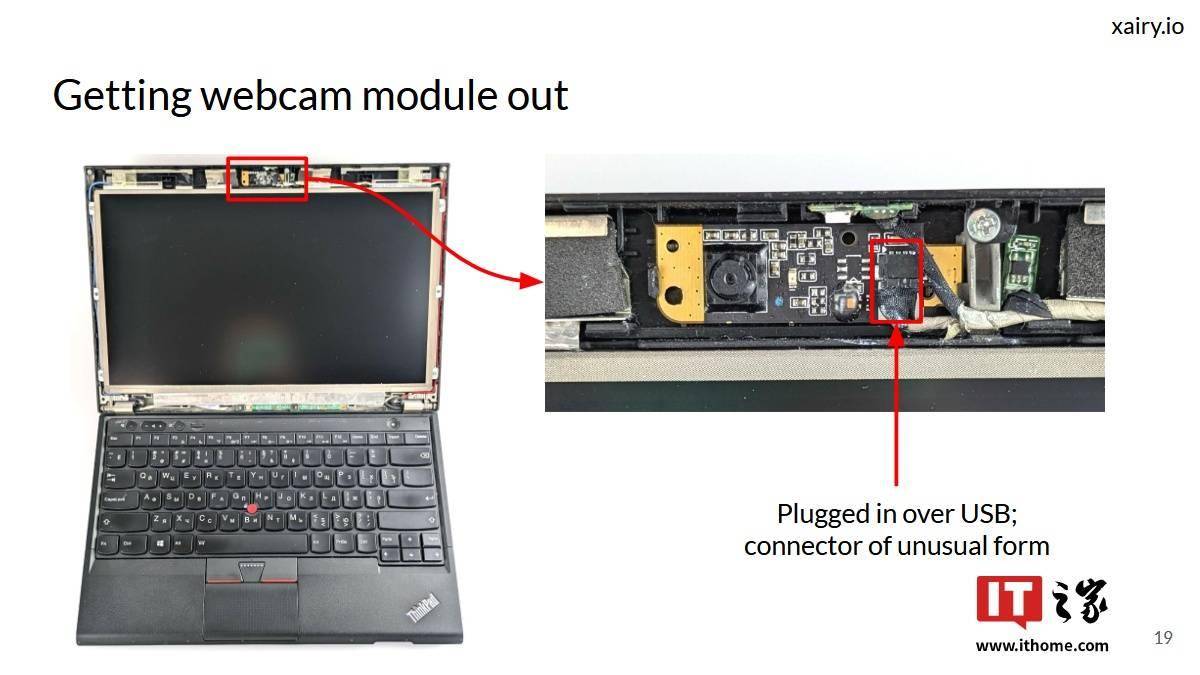

Konovalov選擇了聯(lián)想ThinkPad X230作為演示對(duì)象,但他同時(shí)指出,這一漏洞可能不僅限于ThinkPad X230。由于許多筆記本電腦制造商在設(shè)計(jì)時(shí)采用了類(lèi)似的模式,即通過(guò)USB連接網(wǎng)絡(luò)攝像頭并允許重刷其固件,因此其他主流筆記本同樣可能面臨這一風(fēng)險(xiǎn)。這一發(fā)現(xiàn)無(wú)疑為網(wǎng)絡(luò)安全領(lǐng)域帶來(lái)了新的挑戰(zhàn)。

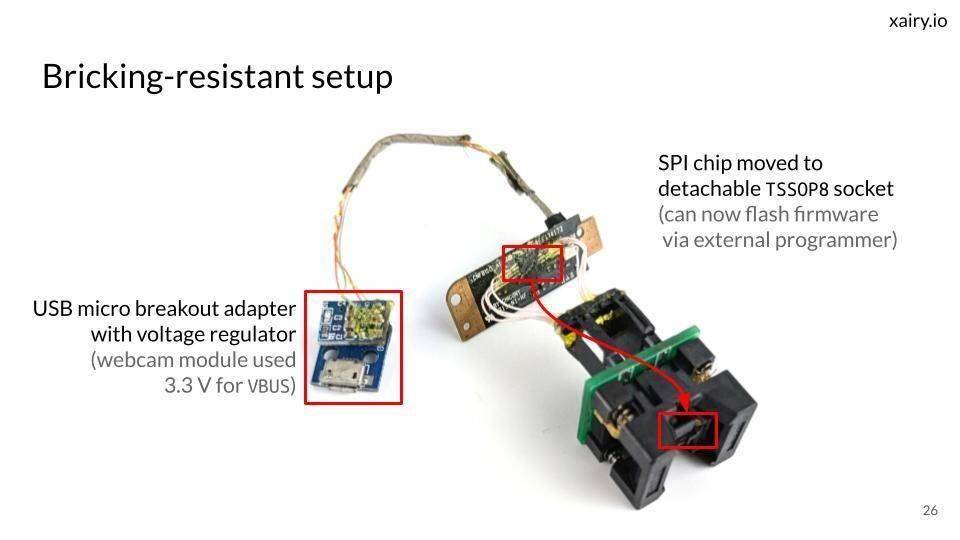

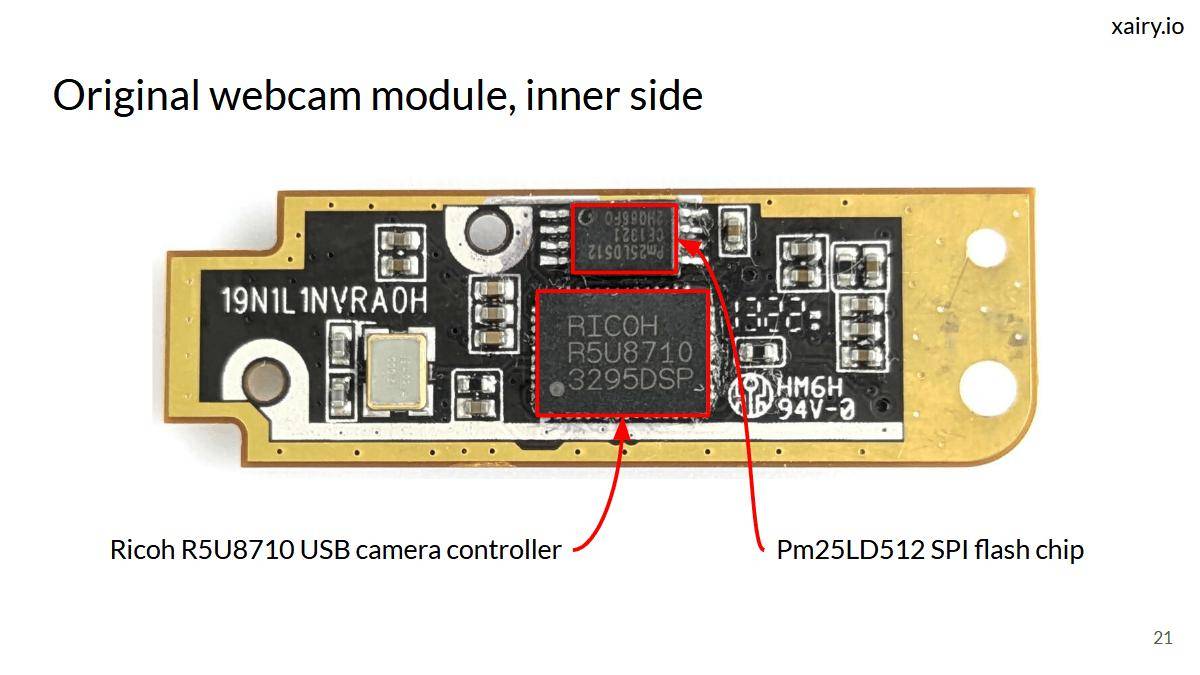

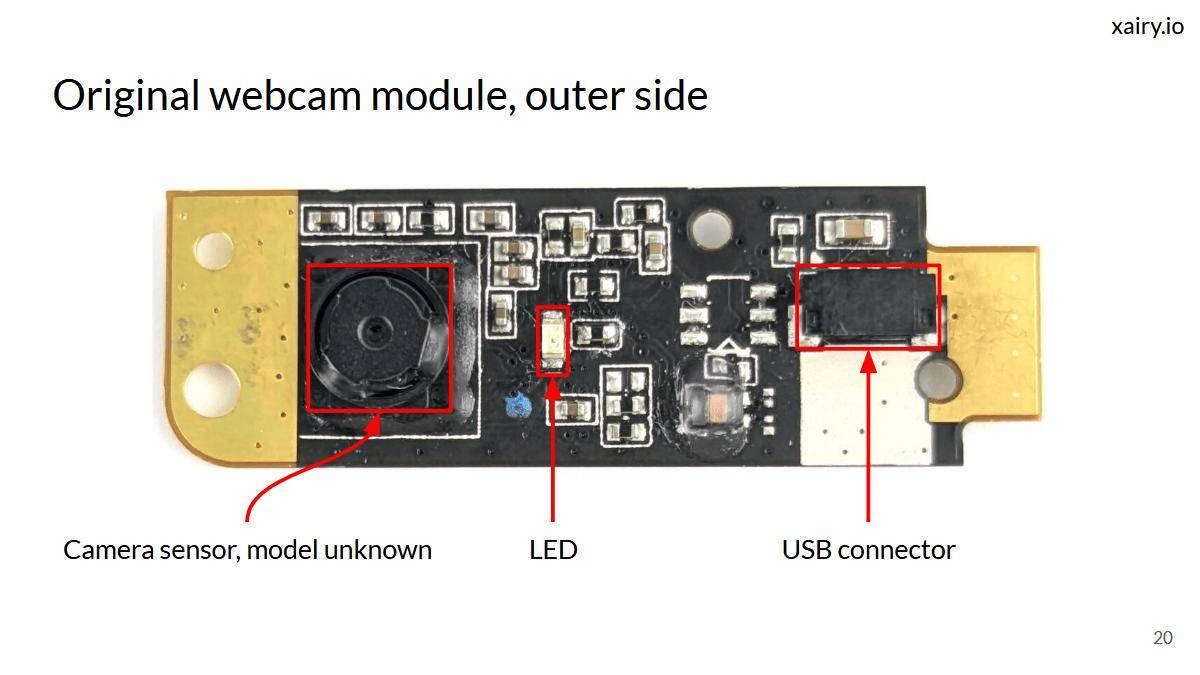

具體到該漏洞的細(xì)節(jié),ThinkPad X230及其同期主流筆記本的攝像頭通常基于Ricoh R5U8710 USB攝像頭控制器。這一控制器的固件SROM部分存儲(chǔ)在攝像頭電路板的SPI閃存芯片上,且可通過(guò)USB接口進(jìn)行重刷。這意味著攻擊者有可能通過(guò)軟件手段修改固件,進(jìn)而控制攝像頭的行為,包括LED燈的開(kāi)關(guān)狀態(tài)。

在ThinkPad X230的攝像頭電路板上,LED燈連接到R5U8710控制器的GPIO B1引腳。這一引腳映射到控制器內(nèi)部基于8051的CPU的XDATA存儲(chǔ)空間中的0x80地址。因此,通過(guò)修改這一地址的值,攻擊者就可以改變LED燈的狀態(tài),無(wú)論攝像頭是否正在傳輸視頻。這一機(jī)制使得攻擊者能夠在用戶毫無(wú)察覺(jué)的情況下進(jìn)行攝錄像。

面對(duì)這一漏洞,Konovalov提出了一個(gè)簡(jiǎn)單而有效的防御措施:物理遮擋。他指出,目前大多數(shù)筆記本電腦都配備了攝像頭蓋子,用戶可以在不使用攝像頭時(shí)將其蓋住。即使沒(méi)有專(zhuān)門(mén)的蓋子,用戶也可以采取類(lèi)似扎克伯格的做法,使用膠帶等物品物理遮擋攝像頭,以防止被惡意利用。